Re练习之花指令

一些概念的介绍

反编译器原理

从exe文件的入口AddressOfEntryPoint开始,依序扫描字节码,并将其转换为汇编代码。

比如第一个16进制字节码为0xE8(其一般代表CALL指令),且后面跟着的4个字节数据都与地址有关,则反编译器就读取该5个字节,而且反编译为CALL 0x地址。

线性反编译

若反编译过程中只要一个地方反编译出错,例如两条指令之间多了0xE8,那么反编译器则会将其后跟着的4个字节处理为CALL指令地址相关数据给反编译成CALL 0x地址指令。

但实际上0xE8后面的四个字节为单独的字节码指令。

线性扫描

从入口开始,一次解析一条指令,遇到分支指令不会递归进入分支

递归下降

当使用线性扫描时,遇到call或jmp时,不会跳转到对应地址进行反编译,而是反编译其后下一条指令。

递归下降分析,当遇到分支指令时,会递归进入分支进行反汇编。

基本介绍

花指令,从字面上看就是干扰正常程序内容阅读、反编译的一些代码块。是CTF中企图隐藏出题人不想被基础逆向操作所反编译出的一种方法,在正常代码之中加入垃圾代码,又可以保证原有程序正确执行。

花指令不会阻碍动态调试,但会加大了静态分析的难度

从出题人的角度看,构造有效花指令的思路就是构造使源程序逻辑不受影响的内联汇编代码,同时在内联汇编代码中嵌入jmp、call、ret之类的对应机器码,使反汇编器在反汇编时错误识别,影响正常流程。

典型的花指令一般是一些操作指令具有相同的操作数,但执行无作用的运算:

mov eax,eax; |

分类

可执行的花指令

指能够正常运行,不改变原始程序逻辑性以及任何寄存器的值、同时反汇编器等能正确反汇编的无用代码块。

这种花指令常常在病毒的变形引擎中(病毒在传播时通过其随机产生一组此花指令来改变特征码)

不可执行的花指令

指插入到原始代码中的能正常运行、不改变程序逻辑以及任何寄存器值、反汇编器会错误反汇编的无用字节块。

也是最常见、最常考的。

根据反汇编的原理,只有花指令同正常指令的开始几个字节被反汇编器识别成一条指令时,才能有效破坏反汇编,所以插入的花指令为不完整的指令。

堆栈的平衡

push、pop指令都遵循出入栈规则后进先出。

push ebp ----把基址指针寄存器压入堆栈 |

简单跳转

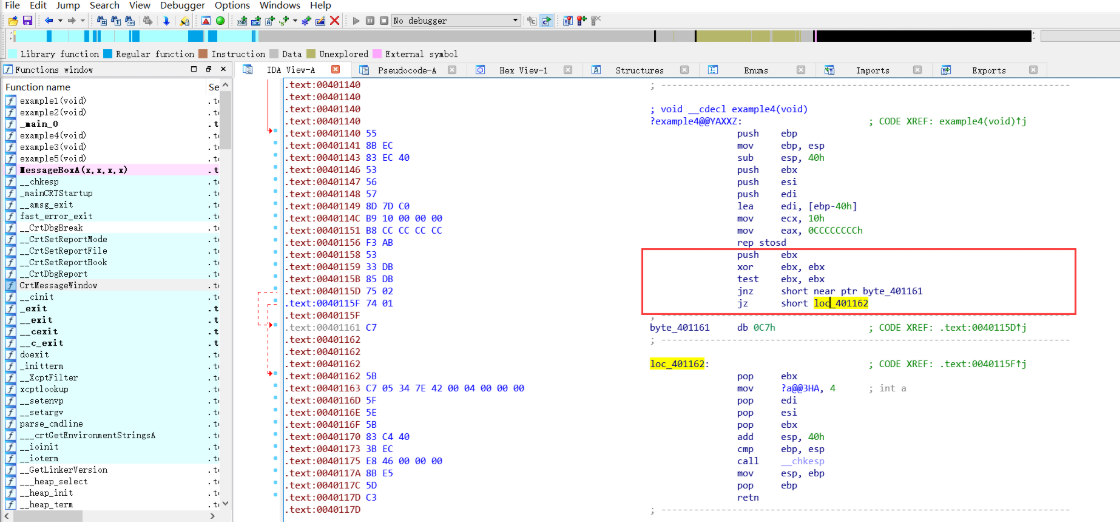

对以下汇编代码,很明显看得出,把ebx压入栈后,先对其进行xor,再进行test比较,zf标志位肯定为1,就一定执行jz LABEL8,也就是说明byte_401161之间的0xC7h永远不会执行。

要注意的是,保存ebx的值时先将ebx压入栈,即push ebx,最后得pop ebx把其pop出来。

永真&永假

通过设置永真或永假,使程序一定会执行,由于IDA反汇编会优先反汇编false分支,

也可以调用函数会返回确定值,来达到永真或永假条件。

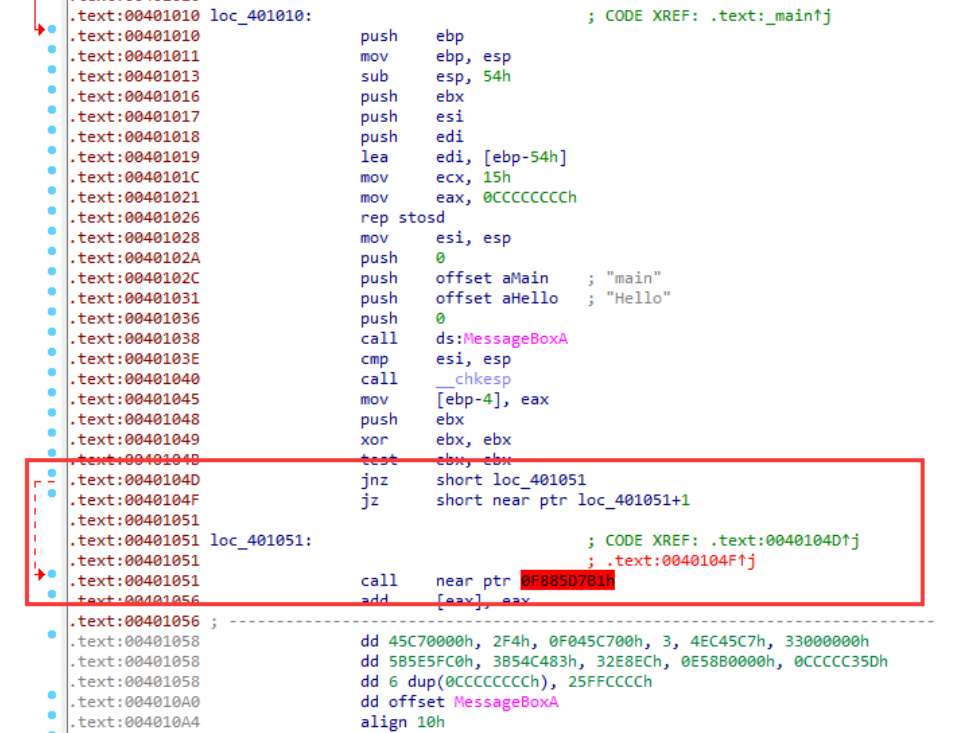

其中call指令的本质:push 函数返回地址,然后jmp 函数地址

ret指令的本质:pop eip

汇编代码里的esp存储的即为函数返回地址,对[esp] + 8,就是指函数的返回地址+ 8,同时也可以刚好盖过其中的函数指令&垃圾数据。

例题

一、[HZNUCTF 2023 final]虽然他送了我玫瑰花

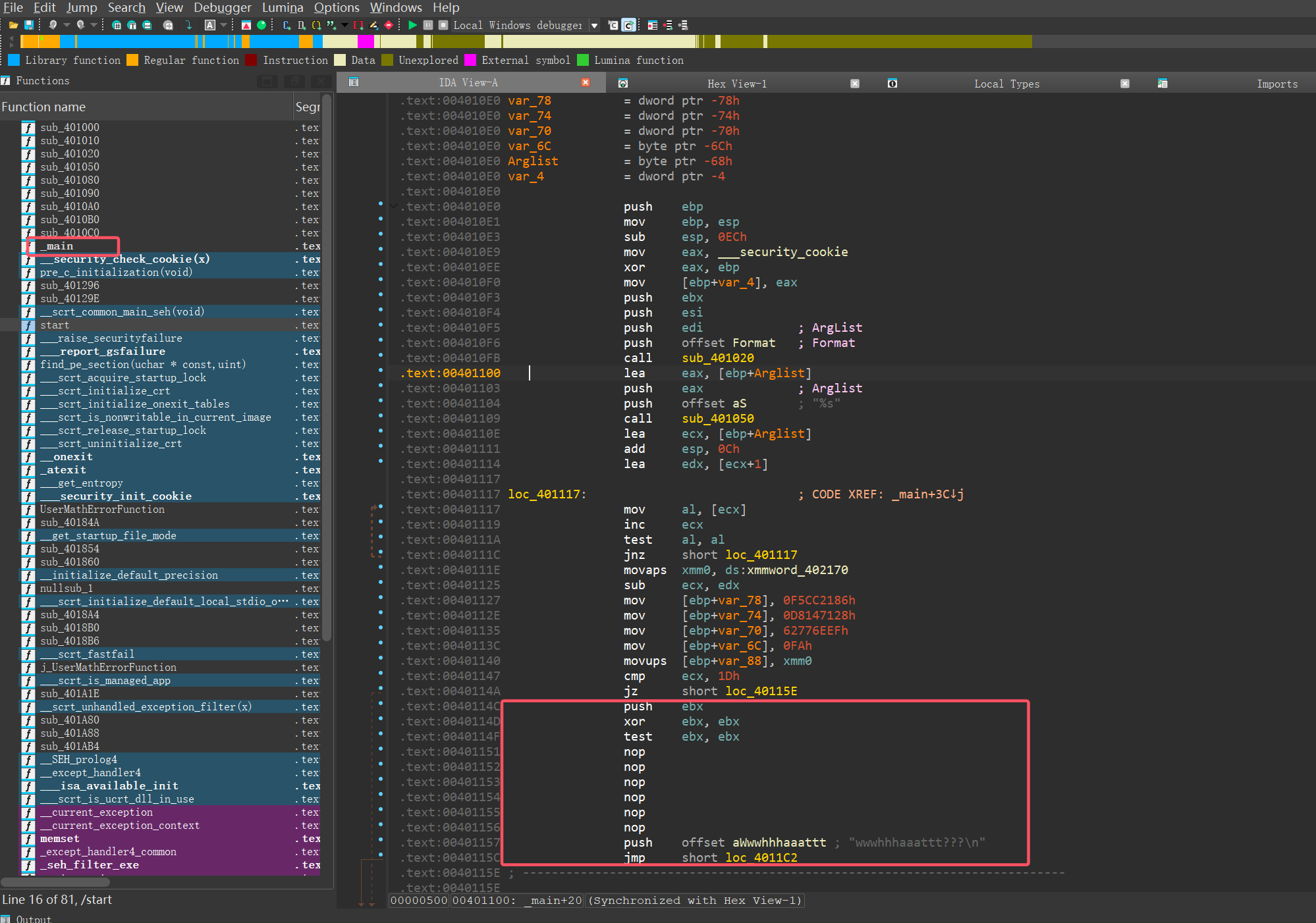

拿到附件,拖到IDA中查看:

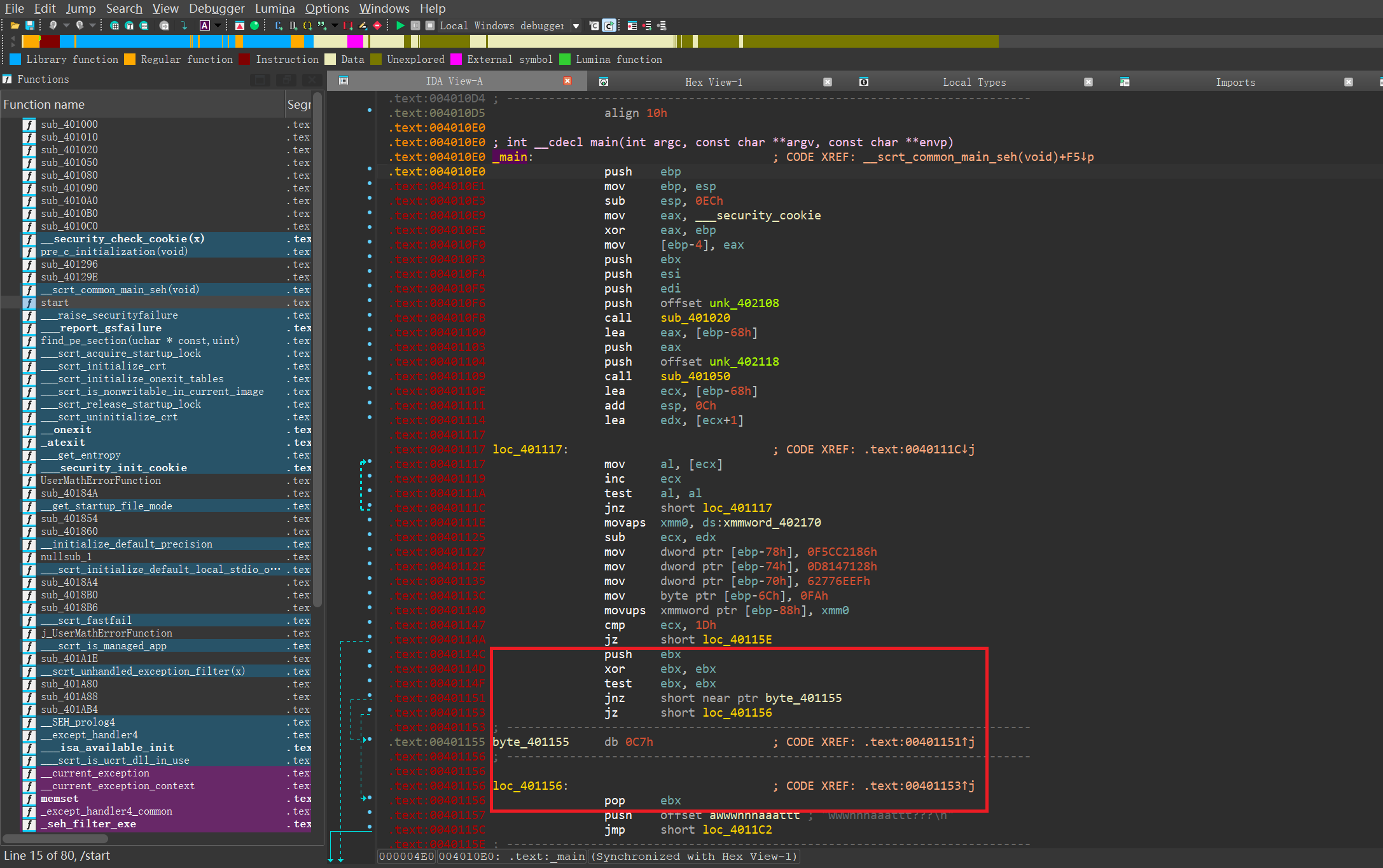

可以从旁边的函数栏中看到并没有_main函数,推测有花指令阻碍了反汇编,

定位到_main函数的反汇编代码,框出来的就是典型的简单永真条件跳转。

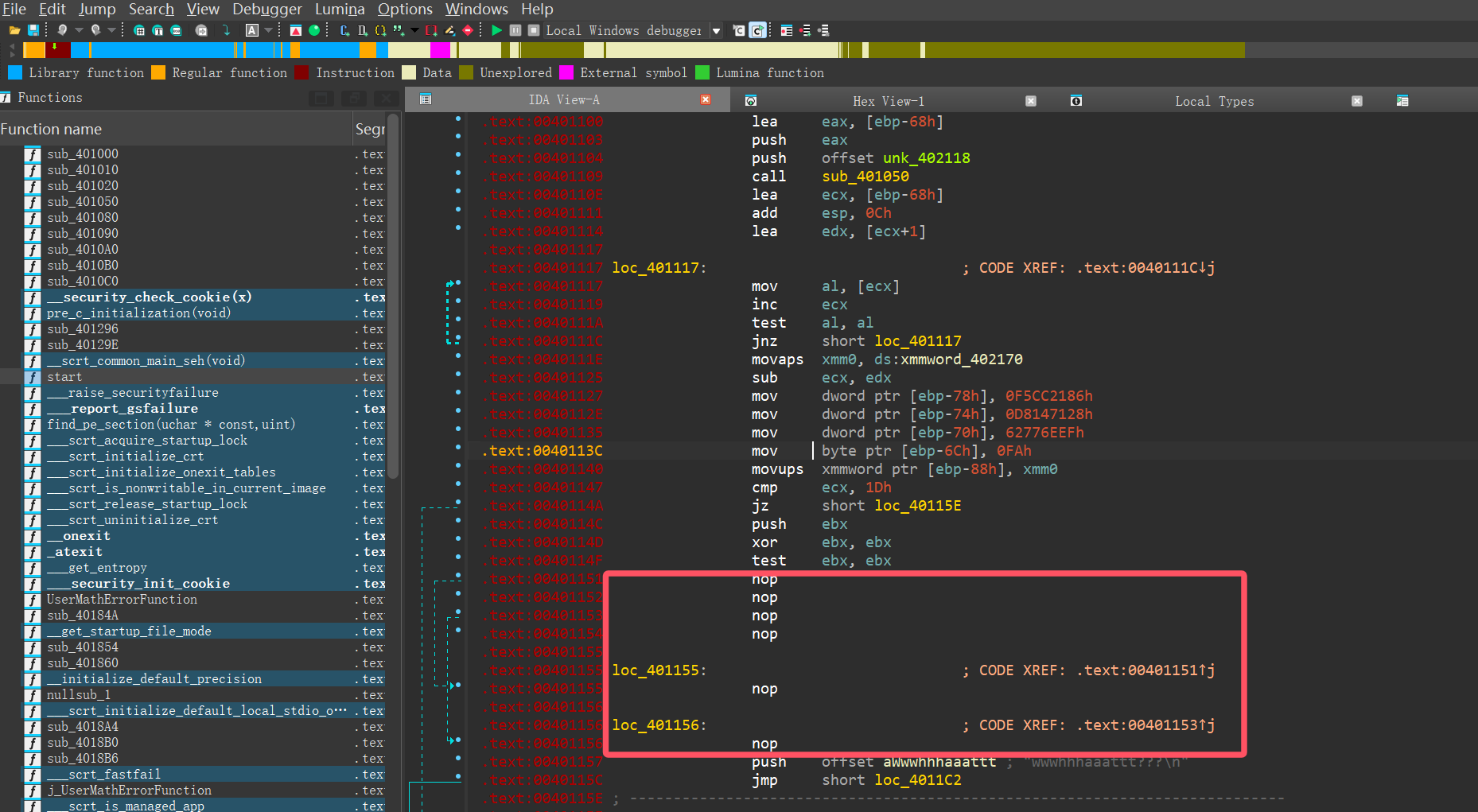

既然一定会执行jz LABEL,说明byte_401155中的0xC7h根本没执行

把涉及跳转的0x401151到0x401156都NOP掉,

然后再对整个_main函数按p键重新创建函数,可以看到函数列表出现了_main函数

按F5反汇编,成功了!

_main函数 |

代码中v10代表的xmmword_402170即为密文,点进去,结合后面的长度29发现实际并不足29

.rdata:00402170 xmmword_402170 xmmword 6CE1CA267159DFE8247A4EFBCE517E7Fh |

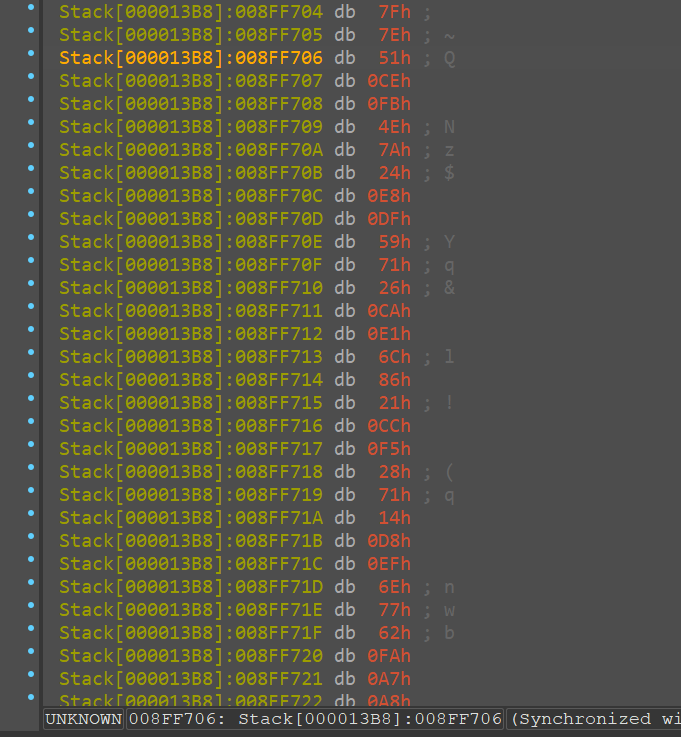

于是,动态调试

在v10 = xmmword_402170;下断点,F8单步跳过,查看完整的xmmword_402170值

从008FF704一直数29位到008FF720,即为完整的密文,右键点Convert提取数据:[0x7F, 0x7E, 0x51, 0xCE, 0xFB, 0x4E, 0x7A, 0x24, 0xE8, 0xDF, 0x59, 0x71, 0x26, 0xCA, 0xE1, 0x6C, 0x86, 0x21, 0xCC, 0xF5, 0x28, 0x71, 0x14, 0xD8, 0xEF, 0x6E, 0x77, 0x62, 0xFA]

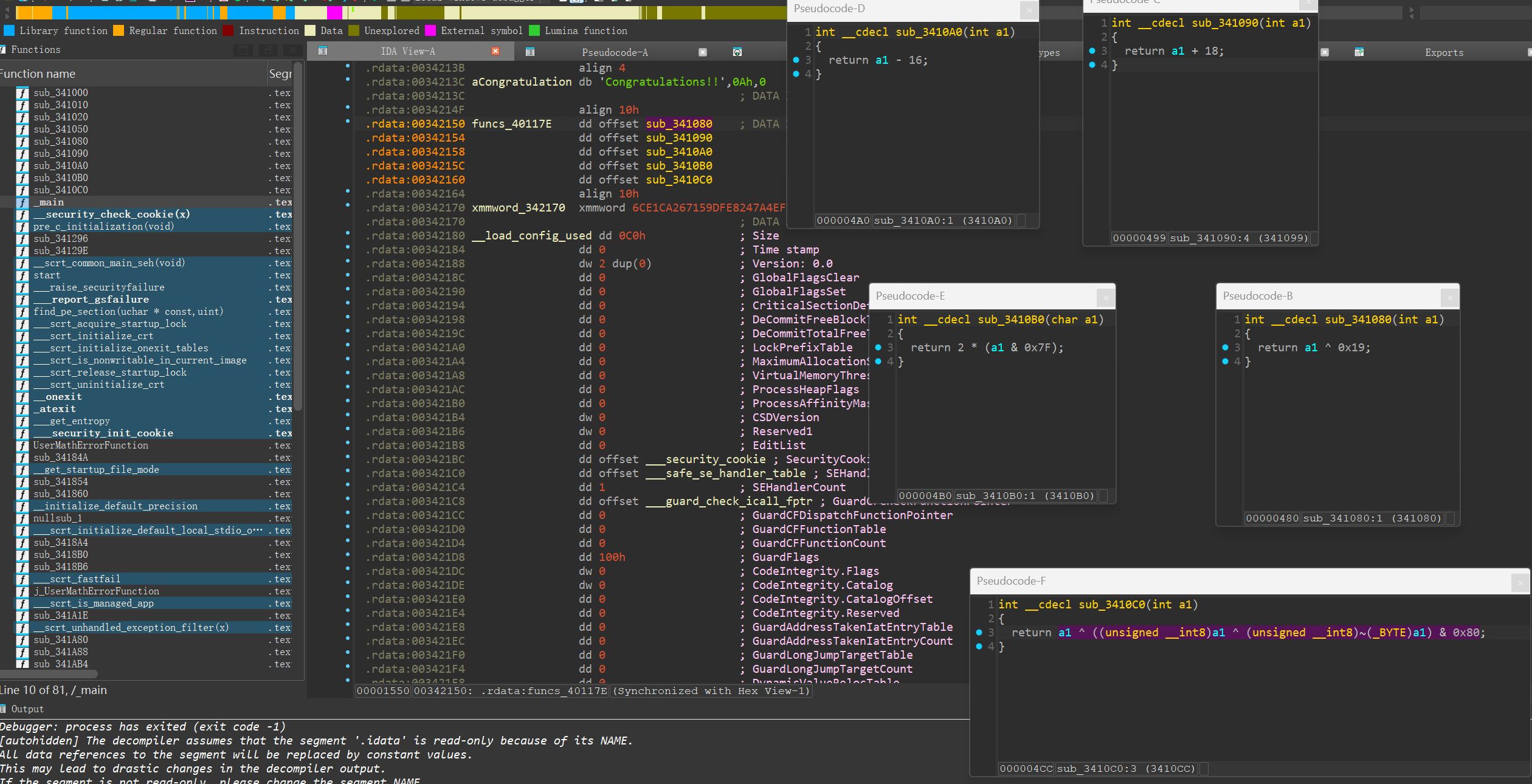

回到汇编代码上,看到funcs_40117E对密文进行了一番操作

点开看有五个不同运算的函数,

因为是逆向,所以原来正的,现在解密,得反着函数来

编写最终EXP:

enc_data = [0x7F, 0x7E, 0x51, 0xCE, 0xFB, 0x4E, 0x7A, 0x24, 0xE8, 0xDF, 0x59, 0x71, 0x26, 0xCA, 0xE1, 0x6C, |

To be continued

之前联合战队面试,遇到了一个花指令的题,还没完全搞透,所以直接爆零 :(

以后遇到了不同类型的,争取继续补上…